Gazeteciler için 2026'de Gizlilik Kılavuzu - Kaynaklarını Koru

1. Giriş

Birçok tecrübeli gazeteci, yalnızca tecrübeliler de değil, Watergate’ten sonra tekrardan bombardımana uğradığımızı fark ettiler. George Orwell'in 1984 gibi kitapları kitapçılarda sergileniyor ve konuşma özgürlüğü ve basın özgürlüğü için tehlike oluşturan bir hava, Batı Yarımküre üzerinde karanlık bir bulut gibi yavaşça yayılıyor ve eski korkuları gün yüzüne çıkarıyor.

Bir Amerikan başkan yardımcısı eski gözetim başkanını suçladığında; düzenlediği basın konferasnlarına ABD merkez medya organlarının erişimini engellediğinde - bugüne kadar her zaman izin verildi ve hafife alındı – ve medyayı kesintisiz bir şekilde vurup, ülkenin bir numaralı düşmanı olarak suçladığında, Cumhurbaşkanı Nixon'un anılarının SNL hakkındaki acınası her tweetle gündeme gelmesi şaşırtıcı değildir ve John McCain gibi Cumhuriyetçi Senatörler bile demokrasinin geleceği için korku duyduklarını ifade etmektedirler.

McCain bu konuda yalnız değil. Son dönemde konuştuğum tüm gazeteciler basın özgürlüğü ile ilgili tüm konularda endişe duyuyor. Aşağıdaki ifadeyi belirtmenin mümkün olduğu ve yalancı olarak suçlanılmadığı bir dönemde - "Donald Trump, NSA'yı kontrol ediyor" - herşey mümkündü. CIA hakkındaki son haberler neredeyse tüm şifreleme sistemlerinin ele geçirilebileceğini gösterdi, eğer birisi şifreleri kırmak için çaba harcarsa, koltuğunuzda otururken veya akıllı televizyonunuz önünde tamamen Distopyan bir dünyayı hayal etmeye başlayabilirsiniz.

İyi haber şu ki, yine de herkesin e-postalarınıza, gönderdiğiniz kısa mesajlara veya telefon görüşmelerinize karışmasını zorlaştırmak mümkün. Kaynaklarınızı ve bilgilerinizi ortaya çıkarmak isteyenlerin hayatlarını zorlaştırmak için önlemler alabilirsiniz. Tabi ki kendi gizliliğinizi, kaynaklarınızın gizliliğini ve verilerinizin güvenliğini korumak için harcadığınız emek gerçek bir tehdit olasılığı ile orantılı olmalı, bu tehdit korsanlık veya casusluk olabilir.

“Eski moda sözler - Kaynağımın kimliğini açığa çıkarmayacağım veya notlarımdan vazgeçmeyeceğim – bilgilerinizi dijital olarak korumak için gerekli adımları atmıyorsanız boş sözlerdir” diyor Washington Post’tan Barton Gellman. Kaynağı olan eski NSA çalışanı Edward Snowden NSA ve İngiliz GCHQ'nun operasyonlarının kapsamının ortaya çıkmasına röportajcısı Tony Luci için yardımcı oldu. AP, Washington Post ve USA Today için Amerikan yargı sistemini istila eden Loci’nin kendisiydi ve kaynakları belirlemeyi reddettiği için mahkemeye saygısızlık eden Loci muhtemelen bunu onaylayacaktır.

Peki, bir gazetecinin kaynağının ve verisinin güvenli ve iyi olmasını sağlamak için yapılması gereken şey nedir? Kabaca ipuçları aşağıdaki kategoriler ile tanımlanabilir:

- Cihazdaki uygulamaları ve fonksiyonları koruma – Bu, "saldırı yüzeyi" nin azaltılması olarak bilinir, örneğin yüklü uygulamaların minimuma indirgenmesi, yalnızca güvenilir kaynaklardan indirme yapılması, minimal haklar gerektiren uygulamaları seçmek, sistemin tamamen güncel olmasını sağlamak, tüm yamaları yüklemek ve cihaz üzerinde mümkün olduğunca güvenlik kontrolüne sahip olmak (Son yıllardaki en iyi uygulama belgelerine dayanarak).

- Cihazlarınızı ve / veya cihazlarınızı çevreleyen şeyleri izole etme – Örneğin, dosyaları kontrol etmek amacıyla bilgisayarın fiziksel izolasyonunun yapılması veya ön ödemeli mobil cihazların kullanılması.

- Hem dijital hem de gerçek dünyada temkinli davranmak – Bu, daha çok sağduyu ile ilgilidir ve ve yazılımla daha az ilişkilidir: Örneğin, asla kaynağın adını yazmayın, - kesinlikle herhangi bir uygulamada veya bilgisayarınızda saklanan herhangi bir belgede – ve kesinlikle bulutta depolanan verilerde.

2. Kaynağınızla iletişim kurma ve hassas verilerin korunması

Bir kaynakla iletişim kurarken neler yapabileceğinizi listeleyerek ve bu kaynaklardan alınan hassas bilgileri depolayarak başlayalım:

- Büyük isimlerden sakının: Büyük şirketlerin şifreleme sistemlerinin ve muhtemelen büyük şöhretli işletim sistemlerinin (tescilli yazılım) ülkelerindeki gizli servislerin erişebileceği arka kapıları vardır (en azından ABD’de ve İngiltere’de). Bruce Schneier, Güvenlik Uzmanı, bu konuyu burada anlatıyor.

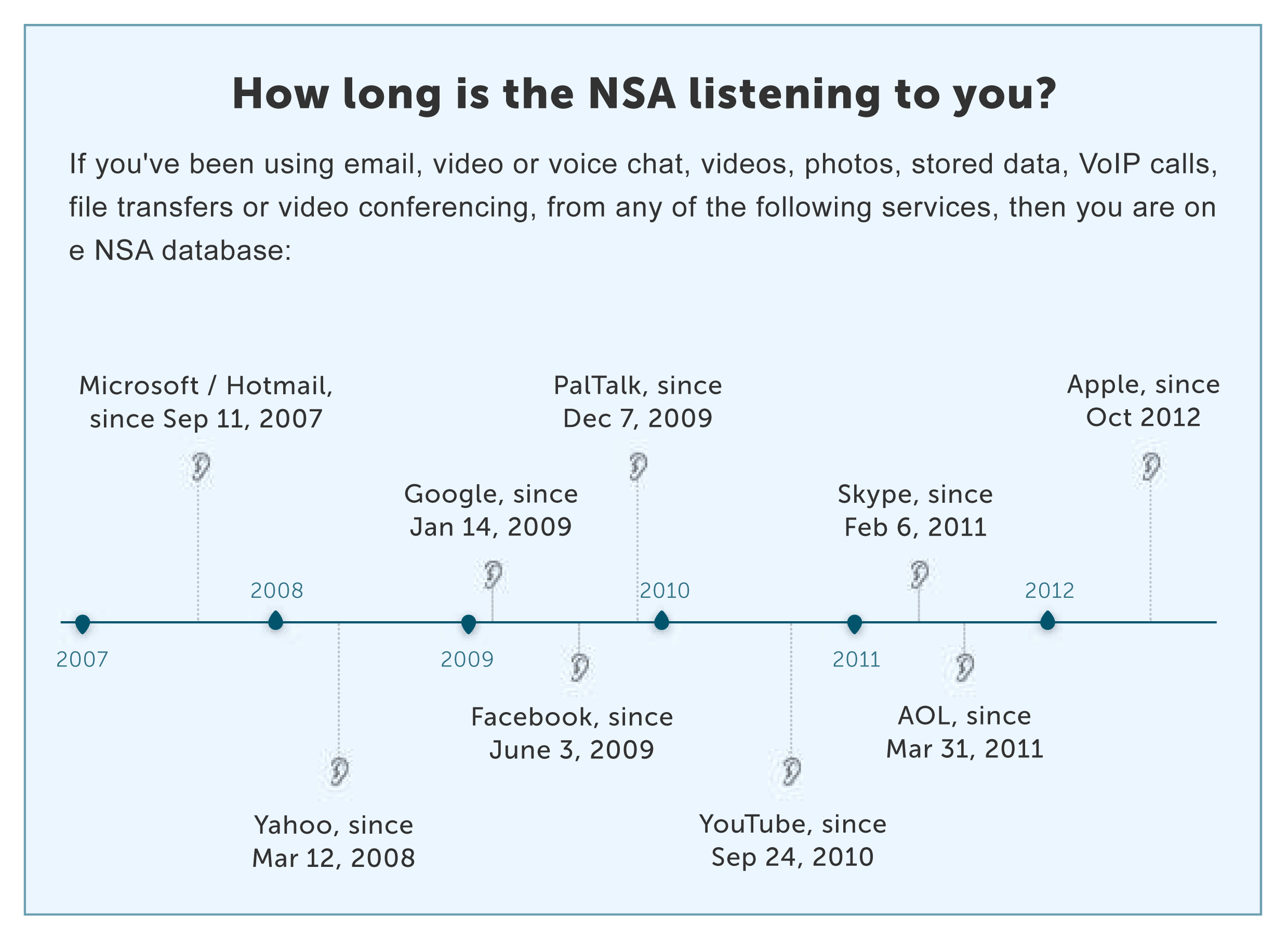

- Her zaman her şeyi şifreleyin: Güvenlik uzmanları, basit bir matematiğe dayanarak şunları söylüyorlar: Dosyalarınızın şifresini çözme maliyetini yükselttiğinizde (örneğin, NSA gibi istihbarat birimleri için), sizi takip etmek için harcanan çabanın derecesini de otomatik olarak artırırsınız. Eğer Chelsea Manning, Julian Assange veya Edward Snowden değilseniz ve Trump Tower dairelerinde aktif bir gözetimde bulunmadıysanız, şifreli iletişimleriniz depolanmış olsa bile şifreleri çözmeyi denemekten vazgeçebilirler. Ve çabalarınıza rağmen birisi sizi takip etmeye karar verirse, AES (Gelişmiş Şifreleme Standardı) gibi güçlü bir şifreleme ve PGP veya OpenVPN gibi yaygın şifreleme araçlarını kullanırsanız sizi takip etmek isteyen kişinin başını ağrıtacağınız kesindir. (VPN'ler ABD hükümetinin kendisi tarafından da kullanılır). Ancak, kurşun geçirmez bir güvenlik istiyorsanız, AES şifreleme yönteminden daha fazlasına ihtiyacınız olacaktır. Not: Bilgilerinizin NSA'nın eline geçtiği yılı öğrenmek istiyorsanız, buraya bir göz atın.

- Tam disk şifrelemesi yapın: Bu, birisinin bilgisayarınıza veya telefonunuza el koyması ihtimaline karşı yapılır. Tam disk şifrelemesi FileVault, VeraCrypt veya BitLocker kullanılarak yapılabilir. Bilgisayarı “uykuya” almak (Kapatmak veya Hazırda Bekletmek yerine) saldırganın bu savunmayı baypas etmesine olanak tanıyabilir. Burada, Mika Lee dizüstü bilgisayarınızı şifrelemek için eksiksiz bir kılavuz sunmaktadır.

- Kaynaklarla telefonda konuşmaktan kaçının: Tüm telefon şirketleri, arayan ve aranan kişilerin numaralarına ve ayrıca çağrıların yapıldığı anda cihazların nerede bulunduğuna dair verileri depolar. ABD'de ve diğer birkaç ülkede, telefon şirketlerinin sahip oldukları arama kayıtlarını açığa çıkarmaları kanunlar ile zorunlu tutulmaktadır. Peki bu konuda ne yapılabilir? Signal uygulamasının – güvenlik açısından tekrar tekrar test edilmiştir - sahip olduğu gibi güvenli bir arama servisi kullanmalısınız. Bu, hem kaynağın hem de editörün uygulamayı indirmesi gerektiği anlamına gelse de, işlem sadece birkaç dakika almaktadır. İşte uygulamanın nasıl kullanılacağı ile ilgili bir rehber. Sadece anlamak için gazeteci olmayan arkadaşlarınızın bile kaçının orada takılıp takılmadığına bir göz atın. Kaynağınızla iletişim kurmayı seçiyorsanız, cep telefonunuzu hassas toplantılara getirmeyin. Tek kullanımlık bir cihaz satın alın ve numarasını kaynağa önceden iletmenin bir yolunu bulun. Kaynağın da tek kullanımlık bir güvenli aygıta ihtiyacı var. Yetkililer hareketlerinizi hücresel şebeke sinyalleriyle izleyebilirler ve sizi, kaynağın sizinle irtibat kurduğu anda oturduğu kafe ile geriye dönük olarak konumlandırmalarını zorlaştırmanız önerilir. Bu kurala uymazsanız, yerel yetkililerin yapması gereken tek şey toplantı anınızda bulunduğunuz kafenin güvenlik kamerası görüntülerini istemek (kibarca ve yasal olarak) olacaktır.

- Güvenli habercileri seçin: Aramalarınız (hücresel aramalar ve sabit hatlardan aramalar) emniyet görevlileri tarafından izlenebilir ve her kısa mesaj bir kartpostal gibidir – tüm metin onu izlemek isteyenler için tamamen görünür durumdadır. Bu nedenle, güvenli uçtan uca aramaya izin veren habercileri kullanın: yukarıda da bahsettiğimiz Signal ve Telegram en güvenli haberciler olarak kabul edilir (Telegram ve WhatsApp web uygulamalarının bir kez ele geçirilmesine ve sonradan düzeltilmesine rağmen). Bazı uzmanlara göre, SMSSecure, Threema ve hatta Whatsapp'ı kullanmayı da düşünebilirsiniz. Signal Protokolü, aslında WhatsApp, Facebook Messenger ve Google Allo'ya uygulanmış ve bunları şifreli bir şekilde kullanarak konuşmalar yapmıştır. Bununla birlikte, Signal ve WhatsApp'ın aksine, Google Allo ve Facebook Messenger varsayılan olarak şifreleme yapmamaktadır ve konuşmaların şifrelenmemiş olduğunu kullanıcılara bildirmemektedir – fakat isteğe bağlı bir modda uçtan uca şifreleme sunarlar. Facebook Messenger'ın ve WhatsApp'ın her ikisinin de Facebook'a ait olduğunu aklınızdan çıkarmayın. Adium ve Pidgin, OTR (Kayıt Dışı) şifreleme protokolünü ve Tor’u – webin en iyi şifrelenen tarayıcısı, daha sonra detaylarına ineceğiz (Tor'u Adium'da nasıl etkinleştireceğinize buradan, Pidgin'de nasıl etkinleştireceğinize buradan bakabilirsiniz) - destekleyen en popüler Mac ve Windows anında mesajlaşma istemcileridir. Doğal olarak, muhtemelen hepsinden daha güvenli olan Tor Messenger'ın kendisini de kullanabilirsiniz.

Mesajlaşma konusunda son iki not: Bu konuyu görüştüğüm bir siber güvenlik uzmanı, metnin şifrelendiğini gösteren bir çalışma hipotezine sahip olmanız gerektiğini söylüyor; ancak bu iki kişinin şu anda konuştuğu gerçeği fark edilmeden kalmayacaktır. İkinci not ise, telefonunuzdaki mesajları silmeyi unutmamanızdır (adli kontrollere direnmek için yeterli olmasa da), cihazınızın yanlış ellere düşmesi ihtimaline karşı, bilgilerinizin açığa çıkmaması için.

Mesajlaşma konusunda son iki not: Bu konuyu görüştüğüm bir siber güvenlik uzmanı, metnin şifrelendiğini gösteren bir çalışma hipotezine sahip olmanız gerektiğini söylüyor; ancak bu iki kişinin şu anda konuştuğu gerçeği fark edilmeden kalmayacaktır. İkinci not ise, telefonunuzdaki mesajları silmeyi unutmamanızdır (adli kontrollere direnmek için yeterli olmasa da), cihazınızın yanlış ellere düşmesi ihtimaline karşı, bilgilerinizin açığa çıkmaması için. - Örgütsel sohbetleri kullanmayın: Slack, Campfire, Skype ve Google Hangouts özel görüşmelerde kullanılmamalıdır. Kırılmaları kolaydır ve işyerlerindeki yasal sorunların çözülmesi için bilgiler mahkemelerde kullanılmak üzere açığa çıkarılabilir. Bu nedenle, gizli kalması gereken kaynağınızdan aldığınız bilgiyi başkalarına iletmek zorunda kaldığınızda, sadece kaynaklarla yapılan görüşmelerde değil aynı zamanda iş arkadaşları, editörler vs. arasındaki sohbetlerde de kaçınmak en iyisidir. Jitsi gibi birçok popüler VoIP servisi dahili konuşma özelliği barındırmaktadır ve bunların birçoğu Skype’da bulunan özelliklere sahip olacak şekilde tasarlanmıştır, bu sayede Skype yerine rahatlıkla kullanılabilir.

- Olağanüstü durumlarda Blackphone kullanmayı düşünün: Hükümetinizi devirmeyi denemek veya gizli askeri dosyaları yayınlamaya hazırlanmak üzere iseniz, web sörf, arama, kısa mesaj ve e-postalar için mükemmel koruma sağlamaya çalışan bu telefon muhtemelen normal bir telefonun yerini tutacak en iyi alternatiftir. Kurşun geçirmez bir yelek de kullanışlı olabilir. Alternatif olarak, bir cep telefonu olmadan işlemlerinizi yapmaya çalışın ya da bir cep telefonu RFID sinyal engelleme paketini tercih edin. Her zaman, Blackphone'un bile IMEI (cep telefonunun kimliği) kullanılarak izlenebileceğini aklımızdan çıkarmamalıyız.

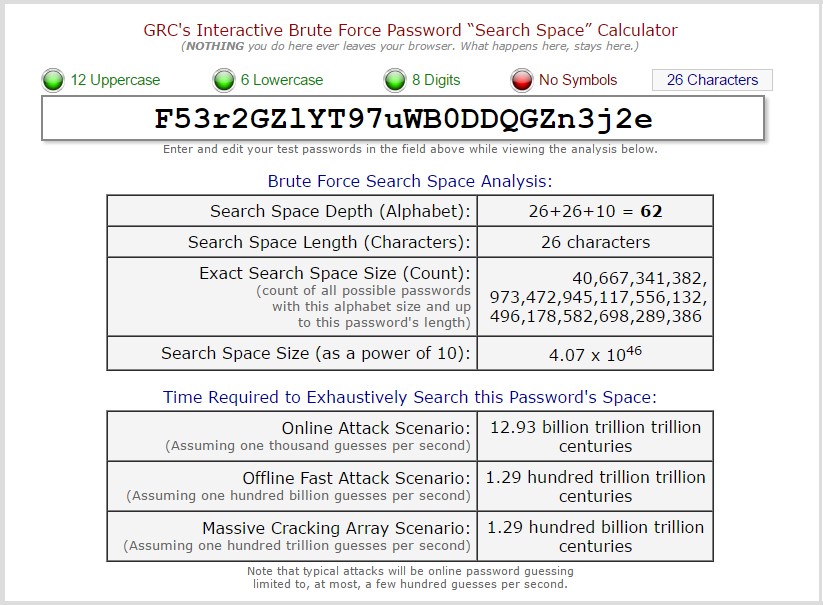

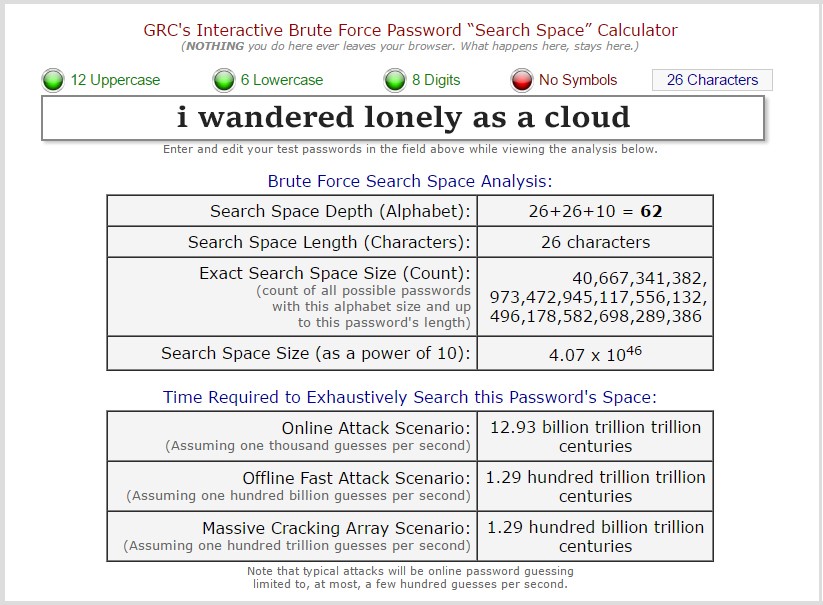

- Bilgisayarınızdaki verileri koruma: Sıradan parolaları kırmak çok kolaydır, ancak anahtar parolaları kırmak yıllar sürebilir – örn. kelimelerin rastgele kombinasyonları. LastPass,1Password ve KeePassX gibi güvenli parola yönetim araçlarını denemenizi tavsiye ediyoruz. Çok sayıda parola yerine sadece bir parolayı hatırlamanız gerekecektir. Yine de e-postanız gibi önemli servisleri kullanırken şifre yöneticilerine güvenmeyin: Şifreyi hatırladığınızdan emin olun. Alastair Reid ile journalism.co.uk’de röportaj yaparken, bilgi güvenliği uzmanı olan Arjen Kamphuis, şifreli sabit sürücüler, e-posta güvenliği ve dizüstü bilgisayarların kilidini açma için 20 karakterden uzun bir parola seçmemizi tavsiye etmişti. Elbette, şifre ne kadar uzun olursa, şifreyi kırmak da o kadar zor olur - ama şifreyi hatırlamak da bir o kadar zor olabilir. Bu sebeple Kamphuis anahtar parolaların kullanılmasını tavsiye ediyor. "Her şey olabilir, en sevdiğiniz şiirin bir satırı gibi" diyor Kamphuis ve ekliyor “Belki de dokuz yaşındayken yazdığınız bir şeyden bir satır, başka kimsenin bilemeyeceği bir şey”. Reid, Gibson Research Corporation'ın şifre güvenlik seviyesi hesaplayıcısını kullanarak bu merak uyandırıcı hesaplamayı raporluyor: Rasgele şifre ücreticisinden alınan “F53r2GZlYT97uWB0DDQGZn3j2e” gibi bir şifre çok güvenli görünüyor ve gerçekten de öyle. Yazılım saniyede yüz trilyon tahminde bulunsa bile, tüm kombinasyonları denemek için 129 milyar trilyon asır geçmesi gerekmektedir.

GRC.com’dan alınan ekran görüntüleri, sıradan bir parola ile anahtar parola arasındaki güvenlik seviyesi farkını gösteriyor"Bir bulut gibi yalnız dolaştım" ifadesini hatırlamak çok daha kolaydır ve aynı zamanda tüm olasılıkları denemek için aynı yazılımın 124 trilyon yüzyıla ihtiyacı olacaktır. Evet, bu durumda anahtar parola tercih etmeliyiz.

GRC.com’dan alınan ekran görüntüleri, sıradan bir parola ile anahtar parola arasındaki güvenlik seviyesi farkını gösteriyor"Bir bulut gibi yalnız dolaştım" ifadesini hatırlamak çok daha kolaydır ve aynı zamanda tüm olasılıkları denemek için aynı yazılımın 124 trilyon yüzyıla ihtiyacı olacaktır. Evet, bu durumda anahtar parola tercih etmeliyiz. - İki faktörlü kimlik doğrulama: da çok iyi bir fikirdir. Normal bir iki aşamalı kimlik doğrulama işleminde, şifrenizle oturum açarsınız ve ikinci kodu, çoğunlukla akıllı telefonunuza bir metin mesajıyla alırsınız. Bilgisayarınızdaki hassas dosyaları daha da fazla güvence altına almak için Yubikey'i ve şifre üretecilerini (akıllı anahtar) kullanabilirsiniz. Daha fazla bilgi için, şifre güvenliği için 7 altın kuralı okuyun.

- Şüpheli dosyaları / ekleri denetlemek için bir bilgisayar atayın: USB üzerinden yüklemeler, eklentiler veya e-posta bağlantıları aracılığıyla gelen kötü amaçlı yazılımları ve casus yazılımları dağıtmanın en kolay yoludur. Bu tehditleri karantina altında incelemek için bir hava aralığı bilgisayarı kullanmanız önerilir. Bu bilgisayar ile, bir USB'yi özgürce kullanabilir ve dosyaları internetten indirebilirsiniz, ancak dosyaları normal bilgisayarınıza aktarmamaya veya bu USB'yi tekrar kullanmamaya dikkat edin.

- Kendi güvenli bilgisayarınızı nasıl satın alabilirsiniz: Güvenlik uzmanı Arjen Kamphuis 2009 öncesi IBM ThinkPad X60 veya X61'i satın almanızı öneriyor. Bunlar, düşük seviyeli yazılımları değiştirmeye olanak tanıyan, modern yazılım sistemlerine sahip yeterince modern dizüstü bilgisayarlardır. Göz önünde bulundurulması gereken diğer bir nokta, bilgisayarınızı internetten satın almamanız gerektiğidir; Cihaz teslimat sırasında takip edilebilir. Kamphuis, ikinci el mağazalardan nakit para ile satın alınmasını önermektedir. Ayrıca, tüm bağlantıyı kaldırmanız gerektiğini belirtiyor: Tüm Eternet, modem, Wifi veya Bluetooth özelliklerini kaldırın. Kişisel olarak, böyle bir bilgisayara da güvenmeyen güvenlik uzmanları tanıyorum.

ThinkPad X60. İnternetten satın almayın

- Kaynaklarınızı eğitmek: Orijinal ve değerli bilgiler size ulaşana kadar her şey için çok geç olabilir. Kaynağınız muhtemel her hatayı yapmış ve ardında kanıt için izler bırakıyor olabilir. Bilgiler elinize ulaştıktan sonra güvence altına alma ihtiyacınızın ötesinde, kaynaklarınıza bilgiyi nasıl gizleyeceklerini de öğretmeye çalışmalısınız: güvenli bir şekilde saklayın ve güvenli cihazlar vasıtasıyla güvenli bir şekilde iletişim kurun. Çoğu insanın hassas bilgilerin nasıl kullanılacağına dair ve sizinle iletişime geçtikleri anda neyle karşı karşıya olduklarına dair hiçbir fikri bulunmamaktadır.

- Belgeleri almak için belirlenmiş güvenli bir sistemi kullanın: Dropbox'ı veya Google Drive'ı bırakın ve daha az popüler ama daha güvenli bir şey kullanın. Örneğin, SecureDrop isimsiz kaynaklardan dosyalar almanızı ve bunları güvenle tarayıp kontrol etmenizi sağlayan belirlenmiş bir sistemdir. Edward Snowden, Dropbox'ı "gizlilik düşmanı" olarak tanımladı ve bunun yerine Spideroak'ı önerdi. OnionShare, dosyaların kolayca ve isimsiz olarak aktarılmasına izin veren diğer bir ücretsiz servistir.

- Notları saklamayın – ne bir dizüstü bilgisayarda, ne takviminizde, ne de cep telefonunuzdaki veya bilgisayarınızdaki iletişim listelerinde veya bulutta – habercilerde kaynaklarınızın adı, baş harfleri, telefon numaraları, e-posta adresleri ve kullanıcı adları gibi bilgilerinin kayıtlarını tutmayın. Kesinlikle tutmayın.

- Görsel takip: Hassas toplantılara giden yolda, toplu taşıma araçlarını kullanmaktan kaçının ve kaynağınızı da aynı şekilde davranması için yönlendirin. Ayrıca, video kameraların her tarafta bulunduğu modern alışveriş merkezleri gibi mekanlarda buluşmaktan kaçının.

- Sosyal medyadan kaçınma: Bazı insanlar radikal gizliliği seçmeyi tercih eder. Herhangi bir nedenle, sosyal medya platformları üzerinde tamamen açık bir profil bırakmadan dünyadan kaybolmanız gerekiyorsa, hesaplarınızı tamamen silin. Silme işlemi 'devre dışı bırakmaktan' farklıdır, devre dışı bırakmak tüm bilgilerinizin saklandığı ve yeniden etkinleştirilebileceği bir durumdur.

- Bilgisayar korsanları arasında arkadaşlar edinin: Bu, büyük hatalardan ve baş ağrılarından kaçınmanıza, zaman kazanmanıza ve teknolojik silah yarışında bilgilerinizin güncel kalmasına yardımcı olur.

- Ödeme Metodu: Herşeyi nakit ödeyin, Bitcoins kullanmayı düşünün – isimsiz olarak satın alın (Bu İş Dünyası Rehberi'ni bu amaçla kullanabilirsiniz) – ve satın alma işlemini yapacağınız kişi kabul ederse, Darkcoin kullanın. Bir çevrimiçi mağazadan ön ödemeli kredi kartı kullanmak da bir seçenektir.

- Akıllıca not alın: Bir kağıt parçasına bir bilgi yazdıysanız - Prekambriyen dünyada not almak için kullanılan şey – kağıdı yok edin. Ve cebinizde kalmış olabilecek kırışmış bir kağıdı bile unutmayın. Evet, tam olarak sakızın yanındaki.

3. Çevrimiçi ortamda nasıl isimsiz olunur

Kaynağınızla olan iletişiminizi güvence altına almaktan ve hassas verilerizi muhtemel ihlallerden korumaktan öte olarak, tarama yaparken takip edilmekten de kaçınmalısınız. Çevrimiçi alışkanlıklar, üzerinde çalıştığınız hikayeyi açığa çıkarabilir, bu konuda ipuçları sağlayabilir veya daha da kötüsü kaynağınızın kimliği hakkında ipuçları verebilir veya kimliğini direk olarak açığa çıkarabilir. İşte internette güvenli sörf için altın kurallar ve sonraki bölümde, e-posta hesabınızı güvence altına almaktan bahsedeceğiz:

- Özel tarama modu: Web'de gezinirken anonimliği korumanın iki temel yolu vardır. İlki, en basit ve popüler ancak yetersiz olan yol, çoğu tarayıcı tarafından izin verilen bir seçenek olan bilgilere özel modda göz atmaktır. Göz atma geçmişiniz kaydedilmez ve reklamverenlerin kullandığı HTTP çerezleri gibi temel izleme teknolojilerinin ayrıntılı profilinizi oluşturmaları engellenir. Ancak ikincisi bu gizliliğe sahip olmanın daha güzel bir yoludur: Temel olarak tarama geçmişinizi bilgisayarınıza erişebilen aile üyelerinden gizler. IP adresiniz hala izlenebilir ve ziyaret ettiğiniz tüm sitelerle ilgili bilgiler hâlâ İSS’iniz tarafından bilinmektedir.

- Alternatif tarayıcılar kullanın: Kullanıcı gizliliğine odaklanan Dooble, Comodo Dragon veya SRWare Iron gibi tarayıcıların kabiliyetleri sınırlıdır. Sadece çerezleri - ziyaret ettiğiniz web siteleri tarafından sisteminize indirilen, aktivitelerinizi takip eden ve bazen hangi içerikle ilgilendiğinizi izleyen kod bitleri - silerek basit bir şekilde bu tarayıcılar tarafından sunulan gizlilik derecesine erişebilirsiniz; Anonim kalmanın bir başka yolu ise tarayıcınızın konum ayarlarını etkisiz hale getirmek ve anonimliği sağlamaya yönelik çeşitli özellikler yüklemektir. Tüm çerezleri etkin bir şekilde devre dışı bırakıp bırakmadığınızı kontrol etmek için, Flash çerezlerini de devre dışı bırakan CCleaner uygulamasını kullanabilirsiniz, ancak bu tarayıcıların hiçbiri tamamen şifrelenmeyecektir. Tam olarak gizlilik sağlayan tek standart tarayıcı Tor tarayıcısıdır. Tor çirkin ve yavaştır, fakat sizi ve kaynaklarınızı koruyacaktır. Bir sonraki bölümde Tor hakkında daha ayrıntılı bilgi verilecektir.

- TOR: ABD Donanması tarafından geliştirilen bu “meşhur” tarayıcı, gizli bir ağda çalışmanızı, özel iletişimleri yürütmenizi ve web sitelerini anonim olarak kurmanızı sağlar. Torproject.org’dan indirilebilen Tor’un tarayıcısı internetteki faaliyetlerinizin takip edilmesini veya hükümetlerin veya İSS'nizin bulunduğunuz yeri tespit etmesini zorlaştırır. Tek dezavantajı, zaman zaman yavaş ve biraz hantal olmasıdır – fakat tek dezavatajı budur, çünkü Tor sizi hedef sitenize varmadan önce dünya genelinde üç şifreli rasgele anahtarlama ile yönlendirir. Ayrıca, komşularınızın karanlık karakterler olabileceğini de unutmamalısınız. Tor ile ilgili diğer bir seçenek, gizlilik üzerine odaklanmış güvenli bir işletim sistemi olan Whonix'i indirmektir. Tor için bir erişim kapısı olarak çalışır ve yalnızca Tor siteleri ve kullanıcılarıyla bağlantılara izin verir. Fakat en popüler Tor işletim sistemi Tails (Amneziyak Gizli Canlı Sistem)’dır. Tails bir USB’den veya DVD'den önyüklenebilir ve tüm bilgileri anonimleştirir. Edward Snowden bu yazılımın hayranı olarak bilinir. Qubes, Whonix’i destekleyen diğer bir işletim sistemidir ve Snowden tarafından tavsiye edilmektedir.

- Alternatif arama motorları: En popüler arama motoru olan Google sonuçları optimize etmek için arama geçmişinizi kaydeder. Bu kişiselleştirmeyi durdurmak için Search Tools > All Results > Verbatim’e tıklayabilirsiniz. Veya www.google.com/history üzerinden Google hesabınıza giriş yapabilir, önceki aramalarınızın listesine ulaşabilir ve ‘Öğeleri kaldır’ tuşuna tıklayarak kaldırmak istediğiniz öğeleri seçebilirsiniz.

DuckDuckGo. Bilgilerinizi depolamayan bir arama motoru

BAncak izlenmekten tamamen kaçınmak için DuckDuckGo gibi bir arama motoru kullanmanız tavsiye edilir. Google’dan vazgeçmek sizin için zorsa en azından URL takipçilerini uzak tutmak için Searchlinkfix’i indirin.

- “Kısa sureli” bilgisayar hafızasına direk olarak müdahele etme: Sörfünüzün izlenme seçeneklerini etkisiz hale getirmenin diğer bir yolu da DNS (alan adı sistemi) önbelleğini silmektir. Silme işlemi, işletim sisteminde basit komutlar kullanılarak yapılır. Yönlendiriciyi yeniden başlatmak – bazen bir DNS önbelleğine sahiptir - veya bilgisayarı yeniden başlatmak eğer yönlendirici tekse ikisinin de DNS önbelleğini yeniden başlatabilir.

- HTML Web Depolama Birimi'nden kaçınmaya çalışın - Web Depolama, HTML5'e yerleştirilmiştir ve çerezlerin aksine, depolanan bilgilerin izlenmesi veya seçime bağlı olarak kaldırılması mümkün değildir. Web depolama varsayılan olarak etkindir, bu nedenle Internet Explorer veya Firefox kullanıyorsanız web depolamayı basitçe kapatın. Ayrıca, depolanan bilgileri otomatik olarak kaldırmak için Chrome Uzantısı'nı kullanabilirsiniz.

- VPN kullanın: Daha önce de söylediğim gibi, İSS'niz sörf yaptığınız siteleri izleyebilir ve sizi gizlice dinlemek isteyen herkes de iletişimlerinizin arasına girebilir. Gelen ve giden iletişimleri korumak için bir VPN'den yararlanmak önemlidir (Tam bir açıklama için burayı tıklayın). VPN tüm iletişimlerinizi şifreler, böylece İSS veya gizli servisler veya en sevdiğiniz kahve dükkânının Wi-Fi'sinde gezinen hackerlar, kime e-posta gönderdiğinizi, hangi servisi kullandığınızı vs. bilemezler. Örneğin, tüm Netflix film kataloğunu ABD dışında görmek isteyen kişiler arasında VPN kullanımı çok yaygındır, ancak her VPN gazeteciler için uygun değildir. Gazeteciler için VPN, en hızlısı olmak veya en iyi desteği almak zorunda değildir, VPN kayıtlarını saklamaması açısından güvenilir olmalıdır - yani, kim olduğunuzu, hangi siteleri ziyaret ettiğinizi vs. belirlememlidir. Güvenli bir VPN, istihbarat ağlarının bilgilerinin toplamasına ve birbirleri ile bu bilgileri paylaşmalarına izin verilen "14 Göz" ülkelerinden birinde bulunmayan bir şirket tarafından sağlanmalıdır; her şeyden önce ABD'de bulunmayan bir şirket. Bu nedenle eski Sovyetler Birliği ülkeleri topraklarında bulunan VPN şirketleri bir avantaja sahiptir. Mahkemeleri, yurttaşlarıyla veya yabancı uyruklularla ilgili yerel şirketler tarafından toplanan bilgileri almak için kolay kolay emir vermez. Burada gizlilik konusunda öne çıkan ve hepsi "14 Göz" ülkesinin dışında bulunan 5 VPN servisinin listesini bulabilirsiniz. Bu arada, hükümetler VPN tarafından korunan bir Trafik için ava çıksalar bile, aktif bir hükümet sansürüne uğramanız veya sadece casusluğa uğramanız ile ilgili meydan okumalarla yüzleşmek için TorGuard gibi gizli VPN'leri kullanabilirsiniz. Birisi profilinizi çıkarmak için göz atma geçmişinizi ele geçirmeye çalıştığında Tor ve VPN'ler size mükemmel koruma sağlar.

- DNS sızıntılarını onarın: VPN kullanmak sizi tamamen korumaz, çünkü DNS Trafiği kimliğinizle ilgili ipucu bırakabilir. DNSLeakTest.com bu tarz bir sızıntıyı tespit etmenize olanak tanır. Eğer test, DNS'in sizin VPN'nize ait olduğunu gösteriyorsa rahatlayabilirsiniz, ancak DNS'in İSS'nize ait olduğunu gösteriyorsa, anonim değilsiniz demektir. Bu durumda, neler yapabileceğinizi buradan kontrol edebilirsiniz.

- Sanal Makineler: Bu şık küçük numara aslında işletim sisteminizde bir uygulama olarak çalışan ikinci bir (sanal) bilgisayar kullanmaktır. Bilgisayarınızı herhangi bir kötü amaçlı yazılıma veya casus yazılıma daha az maruz bırakmak için daha önce de tavsiye ettiğim izole bilgisayara benzer şekilde dosyaları indirebilirsiniz veya bu bilgisayarda bağlantıları açabilirsiniz. VirtualBox gibi bir sanallaştırma yazılımı güvenli bir işletim sistemi kullanılarak açılmalıdır. Dosya indirimi sanal makine ile yapılır. İnternet bağlantısı kapatılır; Dosyayı kullandıktan sonra, silmeniz gerekir - ve düşmanınıza bağlı olarak, belki de makineyi de birlikte silmeniz gerekebilir.

HMA proxy sunucusu. Benimkileri gizlersen ben de seninkileri gizleyeceğim

- Proxy sunucusu: Sanal makinelerde olduğu gibi burada da etkinlik başka bir "alana" taşınıyor ve casusluk ve diğer saldırılardan uzak durmanıza olanak tanıyor. Aslında, proxy sunucuları IP adresinizi kendi IP adresleriyle değiştirir; bu da insanların sizin farklı bir ülkede olduğunuzu düşünmelerine yol açabilir. HideMyAss.com/proxy, Psiphon (açık kaynaklı) ve JonDonym benzer servisler sunarlar. Bazı uzmanlar, bunların daha yüksek güvenlik seviyeleri için bir VPN ve / veya Tor ile kullanılması gerektiğini söylüyorlar. Ancak daha önce konuştuğum bazı uzmanlar, Tor'u kullanmayı sevmiyorsanız, yine de olabildiğince güvende olduğunuzu iddia ediyorlar.

- Güvenlik düzeyinizi artırabilecek üç eklenti türü: Çalıştığınız internet protokolünün https güvenli olduğunu doğrulamak için, Tor Project'i finanse eden kuruluşlardan Electronic Frontier Foundation'ın (EFF) oluşturduğu HTTPS Everywhere adlı uzantıyı yükleyebilirsiniz. Bu uzantı birçok siber uzman tarafından önerilir; ziyaret ettiğiniz web sitelerinin güvenli bir protokol kullanmasını sağlar, tabi ki bu, ziyaret ettiğiniz web siteleri için bir sigorta poliçesi değildir fakat şifrelenmemiş bir protokolden daha iyidir.İkinci tip uzantı, javaScript'in web sitelerine ifşa ettiği verileri (tarama deneyiminizi geliştirmek için) kontrol eder. İki popüler seçenek ScriptSafe ve NoScript’tir.Diğer uzantı Ghostery tarayıcısıdır. Bu uzantı, 2.000 şirket arasından seni takip eden kişiyi açığa çıkaracak ve istenmeyen kişileri engellemenize izin verecektir. Çok hoş bir tarayıcı fakat muhtemelen NSA'yı bu şekilde engelleyemezsiniz. EFF tarafından hazırlanan bir proje olan Privacy badger da benzer şekilde çalışır.

4. E-postanızı korumak

E-postanızı nasıl koruyorsunuz? E-postaların gizliliğini koruma konusu çok daha zor: Google ve Microsoft gerekli görüldüğü taktirde büyük olasılıkla e-postalarınızı devlet kurumlarına verecektir. Peki ne yapmalısınız?

- Güvenli uzantılar: En basit seçenek, Yahoo ve Google gibi yaygın web posta hizmetlerini kullandığınızı varsayarsak, tarayıcı eklentisi Mailvelope'ı yüklemek ve alıcı taraftaki kişinin de bunu yapmasını sağlamaktır. Bu uzantı yalnızca e-postayı şifreler (ve şifresini çözer). Benzer, ancak sınırlı bir Gmail uzantısı olan SecureGmail de benzer bir iş gerçekleştirir. Bu uzantıdan geçen e-postalar şifrelenir ve bu şifreler Google tarafından çözülemez. Başka bir ihtimal ise, kullanımı kolay bir Firefox eklentisi olan "Şifreli İletişim" dir. Bunun için alıcının erişebileceği bir parolaya ihtiyacınız olacaktır - ancak şifreyi asla e-postayla göndermemeniz gerektiğini unutmayın.

- Güvenli e-posta sağlayıcılar: Hushmail yaygın olarak kullanılan ağlardan daha iyi güvenlik sağlayan e-posta servislerine bir örnektir, ancak e-postaları bir mahkeme kararı ile ABD hükümetine teslim etmek zorunda kalabilir ve IP adreslerini kaydeder. Benzer özelliklere ve güvenlik seviyesine sahip başka bir e-posta hizmeti ise Kolab Now'dır; veriyi yalnızca İsviçre'de saklamasıyla övünür.

- Tek Kullanımlık E-posta Adresleri (DEA): Bu, tamamen anonim olan ve kullanımdan hemen sonra silinen belirli bir amaç için geçici olarak oluşturulan bir e-postadır. İstenmeyen postalardan kaçınmak için çeşitli servislere kaydolurken yaygın olarak kullanılan bu çözüm, anonimliği korumak için de mükemmel bir çözümdür. Bununla birlikte, güvenlik, en güçlü özelliği olmadığı için, gazetecilere kaynaklarıyla bu yöntem aracılığyla iletişim kurmalarını tavsiye etmem. Bu şekilde görev yapan onlarca geçici e-posta servisi bulunmaktadır, fakat British Guardian Guerrilla Mail ve Mailinator’ü tavsiye etmektedir.

Guerrilla Mail'i Tor Tarayıcıda kullanmak, IP'nizi e-posta adresinizle bağlantılandıramamalarını sağlar. Aynı şekilde, Tor'da GnuPG gibi e-posta şifreleme yazılımlarını kullanırsanız, tamamen güvende olursunuz. O zaman, e-posta şifrelemesi hakkında biraz konuşalım. - Postanızın şifrelenmesi: Wired , bu tavsiyeyi, EFF ve First Look Media'yla çalışan gizlilik odaklı bir teknoloji uzmanı olan Micah Lee'den aldı (Lee'nin Edward Snowden ile yaptığı röportaj): Webmail ile iletileri şifrelemek zor olabilir. Genellikle kullanıcının mesajları metin pencerelerine kopyalayıp yapıştırmasını ve ardından bunları karıştırmak ve çözmek için PGP'yi kullanmasını gerektirir (PGP – Çok İyi Gizlilik - veri iletişimi için şifreli gizlilik ve kimlik doğrulama sağlayan bir şifreleme programıdır). Bu nedenle Lee, Riseup.net, Mozilla e-posta uygulaması Thunderbird, şifreleme eklentisi Enigmail ve mesajlarını Tor üzerinden yönlendiren TorBirdy gibi gizlilik odaklı bir e-posta kullanarak farklı bir e-posta kurulumu önermektedir. Reid'in journalism.co.uk’de Kamphuis ile yaptığı röportajda belirttiği gibi, Greenwald NSA hikayesini kaybetti, çünkü Snowden'in e-posta şifreleme yönergelerini gözardı etti. Diğer bir deyişle, eğer tarihin deriliklerine inecek bir hikaye istiyorsanız, güvende kalması gereklidir. Kamphuis PGP'ye güvenilebileceğini düşünmektedir. Kendisinin ve Reid’in açıkladığı gibi, PGP şifrelemesi ile, herkesle paylaştığınız telefon numaranız gibi bir genel anahtara ve özel anahtara sahip olursunuz. Genel anahtar, halka açık olarak kullandığınız Twitter biyografileriniz, kartvizitleriniz, web siteleriniz ve diğer çalışmalarınızda kullanılabilir; ancak özel anahtar diğer hassas bilgilerde olduğu gibi güvenli bir şekilde saklanmalıdır. Ardından, bir kaynak bilgi göndermek istediğinde, e-postalarınızı şifrelemek için genel anahtarınızı kullanır ve bu şifrenin kilidini yalnızca özel anahtarınız açabilir. Kamphuis, kurulumu basit olan ve aktif bir destek topluluğu bulunan, PGP'nin açık kaynaklı bir versiyonu olan GNU Privacy Guard'ı tavsiye etti. Dosyaları, verileri ve sabit diskleri şifrelemek için Silkie Carlo ile birlikte yayınlanan CIJ tarafından piyasaya sürülen ve sürecin tamamını anlatan “Gazeteciler için bilgi güvenliği” adındaki ücretsiz e-kitabına danışılmasını önerdi. Posta sağlayıcınızın kimliğinden bağımsız olarak mesajı şifrelemeyi seçerseniz, zip'i bir parola ile kullanmak iyi bir fikirdir ve bunun için 7ZIP kullanılması önerilir

- Temele dönüş: Evet, bunun e-posta güvenliği 101’e geri dönüş olduğunu biliyorum - ancak lütfen kimliğinizin avlanmasını önlemeye çalışın. Küçük yazım hataları için e-postanızdaki "gönderen" alanını takip edin; yabancı birisi tanıdığınız biri gibi görünebilir. Ve e-posta şifrelemesi ile ilgili son bir cümle: Akılda tutulması gereken asıl sorunlardan biri de, şifrelendikten sonra bile aslında her şeyin şifrelenmediğidir. Gönderenin ve alıcının e-posta adresleri, konu satırı ve e-postanın gönderilme saati ve tarihi açıktır. Yalnızca ekler ve mesajın kendisi şifrelenen verilerdir.

5. Son sözler

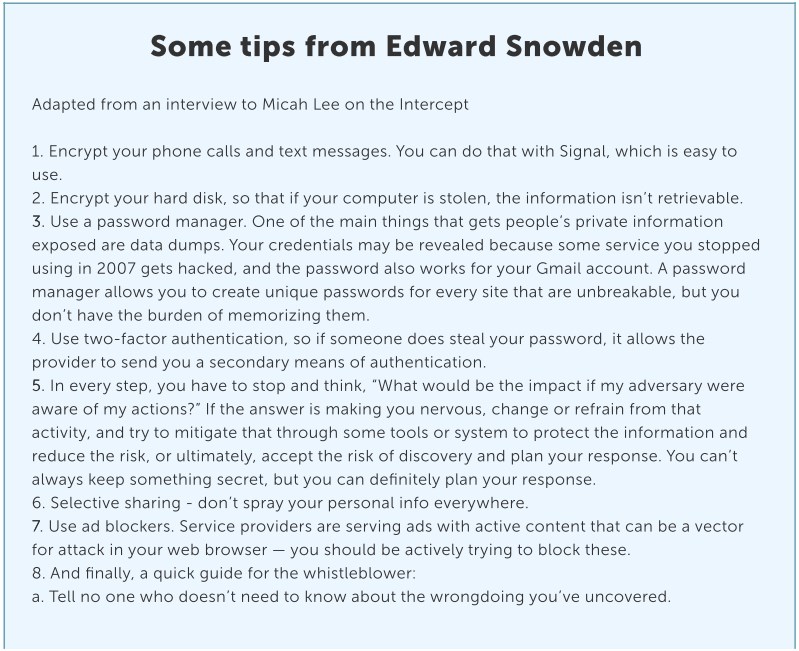

Bunlar, belki de bu e-kitabı hazırlarken karşılaştığım en radikal öğelerdir.

Micah Lee'nin telekomünikasyon mahremiyeti hakkında röportaj yaparken söylediği: “Bilgisayarınız hacklendiği takdirde, oyun bitmiştir. Çevrimiçi iletişimlerinizin etrafında sanal bir alan oluşturmak, sisteminizin geri kalanının korunması için iyi bir yoldur. Tor müthiş bir programdır ve sizi anonimleştirebilir. Ancak uç noktanız tehlikeye girerse, gizliliğiniz de tehlikeye girer. Gerçekten anonim olmanız gerekiyorsa gerçekten güvenli davranmanız gerekmektedir”.

Harvard'daki Nieman vakfı için sınır ötesi araştırmacı gazeteciliğin geleceği hakkında bir e-Kitap'ta yayınlanan bir makalede gazeteci Tony Loci bunu daha da sert sözlerle ifade ediyor: "Bazı gazeteciler, bilgisayar bilimcileri ve gizlilik savunucuları alarm halinde, gazetecilerin eski moda yöntemleri kullanmalarını... ve birebir röportajlara ve elektronik olmayan normal postaya güvenmelerini tavsiye ediyorlar."

Umarım ticaret yapan insanlara ve diğer insalara yardım edebilirim, ihtiyaç duyulan şeyleri açığa çıkarabilmek ve bu hareketli günlerde sizin ve kaynağınızın güvenliğini sağlamak için gereken bilgileri toplayabilirim.

6. Bu e-kitap için kaynakların listesi

- Gazeteciler için güvenlik: Kaynaklarınızı ve bilgilerinizi nasıl güvence altına alırsınız?

http://www.ire.org/blog/car-conference-blog/2016/03/12/security-journalists-how-keep-your-sources-and-you/ - Verileri, kaynakları ve kendinizi koruma

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/ - Gözetleme ve Güvenlik: Haberciler ve haber kuruluşları kaynakları korumak için yeterince önlem alıyor mu?

http://niemanreports.org/articles/surveillance-and-security/ - Muckraking Küreselleşiyor: Sınır Ötesi Araştırmacı Gazeteciliğin Geleceği

http://niemanreports.org/books/muckraking-goes-global-the-future-of-cross-border-investigative-journalism/ - Çevrimiçi Gizlilik için Üst Düzey Bir Rehber

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/ - DNS Önbelleği Nedir?

https://www.lifewire.com/what-is-a-dns-cache-817514 - Çevrimiçi Olarak Yaptığınız Herşeyi Nasıl Anonimleştirirsiniz?

https://www.wired.com/2014/06/be-anonymous-online/ - Anonim kalmanın ve çevrimiçi gizliliğinizi korumanın 19 yolu

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Edward Snowden gizliliğinizi nasıl geri kazanacağınızı açıklıyor

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Gazeteciler için bilgi güvenliği: çevrimiçi ortamda güvende kalma

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/ - NSA, gizlilik bilincini hedefler

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf - Obama Adalet Bakanlığı işlenen bir suçu açığa çıkardığı için gazeticiyi resmi bir şekilde suçluyor

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality - WhatsApp sırlarınız artık güvende. Ama Big Brother hâlâ sizi izliyor...

https://www.theguardian.com/commentisfree/2016/apr/10/whatsapp-encryption-billion-users-data-security - Obama Bilgi Sızdıran Kişileri Takip Ediyor ve Muhbirlere Uyarı Yolluyor

http://www.bloomberg.com/news/2012-10-18/obama-pursuing-leakers-sends-warning-to-whistle-blowers.html - Veri ihlaline neden olan 6 şifreleme hatası

https://www.crypteron.com/blog/the-real-problem-with-encryption/?gclid=Cj0KEQiA9P7FBRCtoO33_LGUtPQBEiQAU_tBgDgBzD9wIXv94vwhj3qwhc6ewEYY

eyjIeiXtMQiwF3caAsFn8P8HAQ

Başkalarına yardım edebilirsiniz! Facebook veya Tweet ile paylaşmak için tıklayın!

Lütfen bu makalenin nasıl geliştirilebileceğine dair yorum bırakın. Geri bildiriminiz bizim için son derece önemli!