VPN Protokolü Kıyaslama: PPTP, L2TP, OpenVPN, SSTP & IKEv2

Birçok VPN şifreleme teknolojisinin sertifikalı olduğu ve Ulusal Standartlar ve Teknoloji Enstitüsü tarafından geliştirildiği oldukça açıkken, Edward Snowden’in açığa çıkardığı bilgilere göre Ulusal Güvenlik Dairesi (NSA) yıllardır bu teknolojileri kırmaya ve yıkmaya çalışıyor ve bu oldukça şok edici bir durum. Sonuç olarak ortaya şöyle bir soru çıkıyor “Bu VPN’ler gerçekten güvenli mi”? Buna bir cevap bulabilmek için, sonunda bu makaleyi yazmaya karar verdik.

Kriptografi kapsamındaki ana konseptlere dalmadan ve NSA’nın şifreleme standartlarına saldırmasının dünya genelindeki milyonlarca VPN kullanıcısını nasıl etkilediğini incelemeden önce VPN protokolleri arasındaki temel farkları ve bu farkların kullanıcıları nasıl etkilediklerini tartışarak başlayacağız.

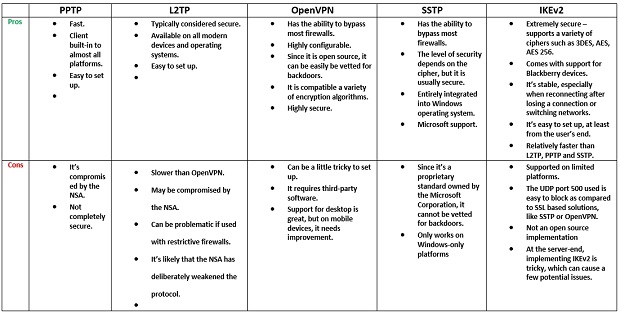

PPTP

Microsoft Corporation tarafından kurulan bir konsorsiyum tarafından geliştirilen Point-to-Point Tunneling, çevirmeli ağlar üzerinde bir Sanal Özel Ağ (VPN) oluşturur ve başlangıcından beri VPN’ler için standart protokol olmuştur. Windows tarafından desteklenen bu ilk VPN protokolü PPTP, güvenliği çok sayıda kimlik doğrulama yöntemine dayanarak sağlar, bu yöntemlerden en yaygın olanı MS_CHAP v2’dir.

VPN özellikli her cihaz ve platform standart olarak PPTP’yi destekler ve PPTP’nin kurulumu nispeten kolay olduğundan VPN sağlayıcılarının ve işletmelerin hala ilk tercihidir. Aynı zamanda, işletim açısından düşük hesaplama yükü getirdiğinden günümüzdeki en hızlı VPN protokollerinden biridir.

Fakat, şu anda normalde 128-bit şifreleme kullansa bile kapsüllenmemiş MS-CHAP v2 kimlik doğrulama metotundan doğan bazı güvenlik zayıflıkları bulunmaktadır. Bu sebeple, PPTP 2 gün içerisinde kırılabilir. Ve bu kusur Microsoft tarafından düzeltilmiş olmasına rağmen teknoloji devinin kendisi kullanıcılarına SSTP veya L2TP kullanmalarını önermektedir.

PPTP çok güvenli olmadığı için, PPTP şifreleme iletişimlerinin NSA tarafından kırılması neredeyse standart bir hal almıştır. Bununla beraber, daha endişe verici olan durum ise PPTP’nin güvenlik uzmanları tarafından güvenli olduğunun düşünüldüğü zamanlarda şifrelenmiş olan yüksek miktarda eski verinin deşifre edilmiş olmasıdır.

Avantajlar

- Hızlıdır.

- Tüm platformlar için dahili bir istemcisi vardır.

- Kurulumu kolaydır.

Dezavantajlar

- NSA tarafından gizliliği ihlal edilmiştir.

- Tamamen güvenli değildir.

L2TP ve L2TP/IPsec

Diğer VPN protokollerinden farklı olarak, Layer 2 Tunnel Protocol, üzerinden geçen trafik ile ilgili herhangi bir gizlilik veya şifreleme sağlamaz. Bu sebeple, iletim öncesi verileri şifrelemek için IPsec olarak bilinen ve kullanıcıların gizliliğini ve güvenliğini sağlayan bir protokol paketiyle uygulanır. VPN uyumlu tüm modern cihazlar ve işletim sistemlerinde dahili olarak L2TP/IPsec bulunur. Kurulumu hızlıdır ve PPTP kadar kolaydır, fakat protokol NAT güvenlik duvarları tarafından kolaylıkla engellenebilen UDP port 500 kullandığı için bazı problemler oluşabilir. Bu sebeple, güvenlik duvarı ile kullanıldığında port yönlendirme gerekli olabilir.

IPsec şifrelemesinde büyük bir zayıflık bulunmamaktadır ve düzgün bir şekilde uygulandığında güvenlidir. Bununla beraber Edward Snowden’in açığa çıkardığı bilgiler NSA tarafından gizliliğinin ihlal edildiğini işaret ediyor. Electric Frontier Foundation’ın kurucu üyesi ve güvenlik uzmanı John Gilmore bu protokolün NSA tarafından kasıtlı olarak zayıflatıldığını iddia ediyor. Dahası, LT29/IPsec protokolü veriyi iki kez kapsüllediği için SSL tabanlı çözümler kadar etkili değildir ve diğer VPN protokollerine göre biraz daha yavaştır.

Avantajlar

- Genellikle güvenli olarak kabul edilir.

- Tüm modern cihazlarda ve işletim sistemlerinde kullanılabilir.

- Kurulumu kolaydır.

Dezavantajlar

- OpenVPN’e göre daha yavaştır.

- NSA tarafından gizliliği ihlal edilebilir.

- Kısıtlayıcı güvenlik duvarlarıyla kullanıldığında problem çıkarabilir.

- NSA protokolü kasıtlı olarak zayıflatmış olabilir.

OpenVPN

Nispeten yeni olan açık kaynak teknolojisi OpenVPN, SSLv3/TLSv1 protokollerini ve OpenSSL kütüphanesini diğer teknolojiler ile kombine bir şekilde kullanır ve kullanıcılara güvenilir ve güçlü bir VPN çözümü sunar. Protokol yüksek oranda yapılandırılabilir ve en iyi şekilde UDP portunda çalışır, fakat diğer portlarda çalışmak üzere de yapılandırılabilir, böylece Google veya diğer benzer servisler tarafından engellenmesi oldukça zorlaşır.

Bu protokolün diğer bir harika avantajı ise OpenSSL kütüphanesinin 3DES, AES, Camellia, Blowfish, CAST-128 gibi çok sayıda farklı kriptografik algoritmayı desteklemesidir, diğer VPN sağlayıcıları tarafından fazlaca kullanılan Blowfish veya AES’yi bile destekler. OpenVPN, dahili 128-bit Blowfish şifrelemesi ile gelir. Genellikle güvenli olarak kabul edilir, fakat bilinen bazı zayıflıkları da bulunmaktadır.

Konu şifrelemeye geldiğinde, AES mevcut olan en yeni teknolojidir ve ‘altın standart’ olarak kabul edilir. Bunun sebebi bilinen bir zayıflığının olmamasıdır, o kadar ki ‘güvenli’ veri sağlamak için ABD hükümeti ve kurumlar tarafından adapte edilmiştir. Blowfish’in 64-bitlik blok boyutu ile karşılaştırıldığında 128-bitlik blok boyutu ile Blowfish’e göre daha büyük dosyaları ele alabilir. Bununla beraber ikisi de NIST sertifikaları şifrelerdir fakat şu anda aşağıda da değineceğimiz problemleri bulunmaktadır.

Öncelikle, OpenVPN protokolünün ne kadar hızlı çalışacağı kullanılan şifreleme seviyesine bağlı olarak değişir, ancak normalde IPsec'den daha hızlıdır. OpenVPN artık çoğu VPN hizmetinin varsayılan VPN bağlantısı olmasına rağmen, herhangi bir platform tarafından hala desteklenmiyor. Bununla birlikte, hem Android hem de iOS'u içeren çoğu üçüncü taraf yazılım tarafından destekleniyor.

Kurulum söz konusu olduğunda, özellikle genel OpenVPN yazılımı kullanıldığında, L2TP / IPsec ve PPTP'ye kıyasla biraz zordur. Yalnızca istemciyi indirip yüklemeniz yeterli değildir, aynı zamanda ek yapılandırma dosyalarının da kurulması ve bunlara bakılması gerekir. Birçok VPN sağlayıcısı, özelleştirilmiş VPN istemcileri nedeniyle bu yapılandırma sorunuyla karşılaşır.

Bununla birlikte, tüm faktörleri göz önünde bulundurduğumuzda ve Edward Snowden'in sağladığı bilgiler dikkate alındığında, OpenVPN'nin NSA tarafından zayıflatılmadığı ya da ihlal edilmediği görülüyor. Geçici anahtar değişimi kullanması nedeniyle NSA saldırılarına karşı bağışıklığı olduğu düşünülmektedir. Kuşkusuz, NSA'nın tüm yeteneklerinden kimse haberdar değil, bu sebeple hem matematik hem de kanıtlar güçlü bir şekilde gösteriyor ki güçlü bir şifreleme ile birleştiğinde, OpenVPN güvenli olduğu düşünülen tek VPN protokolüdür.

Avantajlar

- Birçok güvenlik duvarını baypas etme kabiliyeti vardır.

- Yüksek oranda yapılandırılabilir.

- Açık kaynaklı olduğu için arka kapıları kolay bir şekilde kontrol edilebilir.

- Birçok şifreleme algoritması ile uyumludur.

- Oldukça güvenlidir.

Dezavantajlar

- Kurulumu biraz zor olabilir.

- Üçüncü parti yazılımı gerektirir.

- Masaüstü desteği harikadır fakat mobil cihazlarda iyileştirme gereklidir.

SSTP

Microsoft Corporation tarafından Windows Vista Service Package 1'de tanıtılan secure socket tunneling artık SEIL, Linux ve RouterOS için de mevcuttur, ancak yine de ağırlıklı olarak Windows'a özgü bir platformdur. SSL v3 kullandığından, NAT güvenlik duvarı sorunlarını önleme becerisi gibi OpenVPN’e benzer avantajlar sağlar. SSTP, özellikle Windows'a entegre olduğundan, istikrarlı ve kullanımı kolay bir VPN protokolüdür.

Ancak, Microsoft'un sahip olduğu tescilli bir standarttır. Teknoloji devinin NSA ile bir işbirliği geçmişi olduğundan ve Windows işletim sisteminde dahili arka kapılar bulunduğu konusunda spekülasyonlar olduğundan diğer standartlara kıyasla daha fazla güven duygusu taşımamaktadır.

Avantajlar

- Birçok güvenlik duvarını baypas etme kabiliyeti vardır.

- Güvenlik seviyesi şifrelemeye bağlıdır, ancak genellikle güvenlidir.

- Windows işletim sistemine tamamen entegredir.

- Microsoft desteği bulunmaktadır.

Dezavantajlar

- Microsoft Corporation'ın sahip olduğu tescilli bir standart olduğundan, arka kapılar için incelenemez.

- Yalnızca Windows'a özgü platformlarda çalışır.

IKEv2

IPsec tabanlı bir tünel protokolü olan Internet Key Exchange Version 2 hem Cisco hem de Microsoft tarafından geliştirildi ve Windows platformunun 7. ve sonraki sürümlerinde olgunlaştırıldı. Linux ve diğer çeşitli platformlar için uyumlu ve geliştirilmiş açık kaynak uygulamaları ile birlikte gelir ve aynı zamanda Blackberry cihazlarını destekler.

Microsoft Corporation tarafından sunulan VPN Bağlantısı olarak anılan protokol, internet bağlantısı geçici olarak kesildiğinde VPN bağlantılarının otomatik olarak yeniden kurulması konusunda iyidir. Mobil kullanıcılar IKEv2’nin en çok, standart tarafından sunulan Mobilite ve Çoklu Hedefleme protokolünün ağları değiştirmek için son derece esnek olmasını sağlama özelliğinden faydalanır. Ayrıca, Blackberry kullanıcıları için de harikadır, çünkü IKEv2, Blackberry cihazlarını destekleyen yalnızca birkaç VPN protokolü arasında yer alır. IKEv2, IPsec'e kıyasla daha az platformda kullanılabilir olmasına rağmen, istikrar, güvenlik ve performans bakımından aynı derecede iyi kabul edilir.

Avantajlar

- Son derece güvenlidir – 3DES, AES, AES 256 gibi çeşitli şifrelemeleri destekler.

- Blackberry cihazlarını destekler.

- Özellikle bağlantıyı kaybettikten veya ağları değiştirdikten sonra tekrar bağlanıldığında istikrarlıdır.

- Kurulumu kolaydır, en azından kullanıcı açısından.

- L2TP, PPTP ve SSTP'ye göre daha hızlıdır.

Dezavantajlar

- Sınırlı sayıda platform tarafından desteklenir.

- Kullanılan UDP port 500’ün engellenmesi, SSTP veya OpenVPN gibi SSL tabanlı çözümlerle karşılaştırıldığında kolaydır.

- Açık kaynaklı bir uygulama değildir.

- Sunucu tarafında, IKEv2'nin uygulanışı zordur, bu da birkaç potansiyel soruna sebep olabilir.

Konular

Şifrelemeyi anlamak için, aşağıda tartışacağımız bir dizi kilit kavramı kavramak zorundasınız.

Şifreleme Anahtarı Uzunluğu

Bir şifreyi kırmak üzere gereken süreyi belirlemek için en basit yol, şifrede kullanılan bir ve sıfırlardan oluşan ham sayı yani anahtar uzunluğu olarak bilinir. Aynı şekilde, kapsamlı anahtar arama (veya kaba kuvvet saldırısı) doğru olanı bulana kadar muhtemel her kombinasyonu denediğiniz en sert saldırı biçimidir. Anahtar uzunluğu açısından, VPN sağlayıcıları tarafından kullanılan şifreleme düzeyi 128-bit ve 256-bit arasındadır. Daha yüksek seviyeler veri doğrulama ve anlaşma için kullanılır, ancak bu 256-bit şifrelemenin, 128-bit şifrelemeden daha iyi olduğu anlamına mı gelir?

Doğru yanıtı bulmak için, perspektife birkaç sayı ekleyelim:

- 128-bit anahtar şifresini güvenilir bir şekilde kırmak için 3.4x10 (38) işlem gerekir.

- Bir 256-bit anahtarı güvenilir bir şekilde kırmak, 128-bit anahtar şifreleme ile karşılaştırıldığında 2 (128) kat daha fazla hesaplama gücü gerektirir.

- 256 bit şifrelemeye kaba kuvvet uygulamak 3.31 x 10 (65) işlem gerektirir; bu, hemen hemen evrendeki toplam atom sayısına eşittir.

- 2011’de dünyanın en hızlı süper bilgisayarı olan Fujitsu K, 10.51 petaflopsa kadar Rmax hızına sahipti. Bu rakam düşünüldüğünde, 128 bit AES anahtarı zorla kırmak yaklaşık 1 milyar yıl alacaktır.

- NUDT Tianhe-2, 2013’ün dünyadaki en güçlü süper bilgisayarı 33.86 petaflopa kadar çıkan Rmax hızlarına sahipti. Fujitsu K'dan yaklaşık 3 kat daha hızlıdır ve 128 bitlik AES anahtarı zorla kırmak yaklaşık bir milyar yılın üçte biri kadar sürecektir.

Edward Snowden'ın yeni açıklamalarına kadar, 128-bit şifrelemenin zorla çözülemez olduğu ve çözmenin yüz yıl daha fazla süreceği düşünülüyordu. Bununla birlikte, NSA elinde bulunan geniş kaynaklar göz önüne alınarak, tüm dünyadaki birçok uzman ve sistem yöneticisi şifre anahtarı uzunluklarını yükseltmiştir. ABD hükümetinin hassas verilerin korunması için 256-bit şifreleme kullandığını belirtmek gerekir (128-bit rutin şifreleme ihtiyaçları için kullanılır). Bununla birlikte, kullanılan yöntem AES olsa bile birkaç problem yaratabilir.

Şifreler

Şifreler, zayıf algoritmalar bilgisayar korsanlarına karşı savunmasız olduklarından ve hackerlar tarafından kolaylıkla kırılabildiklerinden şifreleme sırasında kullanılan matematiksel algoritmalardır. Blowfish ve AES şimdiye kadar kullanıcıların VPN'lerde karşılaştıklarıı en yaygın şifrelerdir. Buna ek olarak, şifre anahtarlarının şifrelenmesi ve şifrelerinin çözülmesi için RSA kullanılırken, SHA-1 ve SHA-2 verileri bir özet işlev olarak doğrulamak için kullanılır.

AES şu anda VPN'ler için en güvenli şifre olarak kabul ediliyor, ABD hükümeti tarafından benimsenmesi onun güvenilirliğini ve popülaritesini önemli ölçüde artırmıştır. Yine de, bu güvenin yanlış yerleşmiş bir algı olduğuna inanmak için nedenler bulunmaktadır.

NIST

SHA-1, SHA-2, RSA ve AES, Birleşik Devletler Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) tarafından sertifikalandırıldı ve geliştirildi. Bu kuruluş, şifrelerinin geliştirilmesi için NSA ile yakın bir işbirliği içinde çalışıyor. Artık NSA’nın şifreleme standartlarının arka kapılarını zayıflatmak veya bu standartlarda arka kapılar oluşturmak konusundaki sistematik çabasını bildiğimize göre, NIST algoritmalarının bütünlüğüyle ilgili soruları gündeme getirmek mantıklı olacaktır.

NIST’in hatalarını her zaman inkar etmesine (örn. kasıtlı olarak şifreleme standardını zayıflatıyordu) ve insanları yeni çıkan şifreleme standartlarına katılmaya davet ederek kamu güvenini artırmaya çalışmasına rağmen, NSA, New York Times tarafından NIST'in onayladığı şifreleme standardını halkın gelişim sürecini bozarak ya da algoritmaları zayıflatmak için algılanamayan arka kapılar oluşturarak atlatmakla suçlanıyor.

17 Eylül 2013'te, RSA Security tarafından müşterilere belirli bir şifreleme algoritmasının kullanımını durdurmaları özel olarak anlatıldı, çünkü algoritmada NSA tarafından kasıtlı olarak eklenen bir kusur vardı, bu sebeple güvensizlik daha da güçlendi.

Ayrıca, NIST tarafından tasarlanan bir şifreleme standardının, Dual EC DRBG’nin yıllarca güvensiz olduğu düşünüldü. Öyle ki, 2006'da Hollanda Teknoloji Üniversitesi tarafından bile not edildi. Bununla birlikte, NIST'in öncülük ettiği bu endişelere rağmen, NIST standartlarına uymanın, ABD hükümetinden sözleşmeler sağlamak için bir şart olması nedeniyle, endüstri istekli bir biçimde ilerliyor.

NIST'in standartlarının tüm dünyadaki bilinirliği göz önüne alındığında, VPN endüstrisi gibi gizliliğe bağlımlı tüm endüstriler ve iş dünyası için bu durum ürkütücü olabilir. Birçok şey bu standartlara dayandığından, kriptografi alanındaki uzmanlar sorunun üstesinden gelmek için isteksiz davrandılar. Sadece tek bir şirket, Silent Circle, Silent Mail hizmetini NSA tarafından açığa çıkarılmasını beklemeden kapatmaya karar verdi ve Kasım 2013'te NIST standartlarından uzaklaştığını açıkladı.

Sorunun ele alınması sayesinde küçük ama yenilikçi bir VPN sağlayıcısı olan LiquidVPN, NIST olmayan şifreleri test etmeye ve denemeye başladı. Bununla birlikte, bu yönde ilerleyen bildiğimiz tek VPN sağlayıcısı budur. Bu nedenle, zamanı gelene kadar, şu anda en iyi şifreleme standardı olan 256 bit AES şifrelemesinden en iyi şekilde yararlanmak gerekecek.

RSA Anahtar Şifrelemesine NSA Saldırıları

Edward Snowden'ın yeni açıklamalardan biri, 'Cheesy Name' kod adlı bir programın, 'sertifikalar' adı verilen, GCHQ'daki süper bilgisayarlar tarafından kırılma riski altında olabilecek şifreleme anahtarlarını tek tek çıkarmak için geliştirildiğini gösteriyor. Bu, yaygın olarak 1024 bitlik şifreleme ile korunan bu sertifikaların düşündüğümüzden daha zayıf olduğunu ve GHCQ ve NSA’dan beklenmeyen şekilde hızlı ve kolay bir şekilde çözülebildiğini düşündürmektedir. Şifre çözüldükten sonra, tüm verilerin şifresini çözmek için kalıcı bir özel anahtar kullanılarak geçmişteki ve gelecekteki tüm exchange'ler ele geçirilecektir.

Sonuç olarak, kısa ömürlü anahtarlar ve sertifikalara dayanan çeşitli şifreleme biçimleri, TLS ve SSL de dahil olmak üzere kırılmış olarak düşünülmelidir. Bu, tüm HTTPS trafiği üzerinde büyük bir etkiye sahip olacak. Ancak iyi haberler de var. Geçici anahtar değişiklikleri kullanan OpenVPN, bundan etkilenmez. Neden mi? Çünkü her exchange için yeni bir anahtar bulunmaktadır, bu nedenle sertifikaların güvenli olmasına imkan tanımaktadır.

Birisi sertifikanın özel anahtarını edinmiş olsa bile, iletişimin şifresini çözmek mümkün olmayacaktır. Orta saldırıda bir kişi ile (MitM), bir OpenVPN bağlantısını hedeflemek mümkün olabilir, ancak özel olarak hedeflenmelidir ve özel anahtarın ele geçirilmesi gerekmektedir. GCHQ ve NSA’nın 1028 bitlik şifrelemeyi çözebildiği haberi duyurulduğundan beri, pek çok VPN sağlayıcısı şifrelemelerini 2048 bit'e, hatta 4096 bit'e çıkardı.

Mükemmel İleri Gizlilik

Daha iyi haber şu ki, web siteleri her oturum için benzersiz ve yeni bir özel şifreleme anahtarı oluşturulmuş olan mükemmel iletilmiş gizlilik sistemleri uygulamaya başlarsa, TLS ve SSL bağlantıları için bile bu sorunun çözümü kolay olabilir. Maalesef şu ana kadar, mükemmel bir ileri gizlilik sistemi uygulayan tek büyük internet şirketi Google'dır.

Bu makaleyi tamamladığımızda güvenliği artırmak için şifreleme çalışmaları ve kripto sistemleri uygulanmasını tavsiye eden Edward Snowden'ın bilge sözlerini takip etmenizi istiyoruz. Peki, bu makaleden ne öğrenmeniz gerekiyor? Basit! OpenVPN, mevcut en güvenli protokoldür ve VPN sağlayıcıları, uygulamanın güçlendirilmesi için çalışmaya devam etmelidir. Sağlayıcılar da NIST standartlarından uzaklaşmaya başlamış olsalar harika olurdu, ama bu kesinlikle biraz daha beklemek zorunda olduğumuz bir şey.

- PPTP son derece güvensizdir. NSA tarafından açığa çıkarıldı, hatta Microsoft bile PPTP’den vazgeçti, bu sebeple kesinlikle kaçınılmalıdır. Çapraz platform uyumluluğunu ve kurulum kolaylığını cazip bulabilirsiniz, fakat kullanıcıların L2TP / IPsec'i kullanarak aynı avantajlardan birçoğunu ve hatta daha iyi bir güvenlik seviyesi kazanabileceğini hatırlatmak isteriz.

- Kritik olmayan kullanım söz konusu olduğunda L2TP / IPsec, NSA tarafından ciddi biçimde zayıflatılmış ve tehlikeye atılmış olsa da sizin için doğru VPN çözümüdür. Bununla birlikte, ilave bir yazılım gerektirmeyen hızlı bir VPN kurulumu arıyorsanız, özellikle de OpenVPN desteğinin tutarsız olduğu mobil cihazlar için hala faydalıdır.

- Tüm platformlarda üçüncü parti yazılımların indirilmesi ve yüklenmesi gerekmesine rağmen, OpenVPN tartışmasız tüm ihtiyaçlarınız için en iyi VPN çözümüdür. Hızlı, güvenli ve güvenilirdir, ancak kurulum biraz zaman alabilir; webde gezinirken elde edebileceğiniz en üstün güvenlik ve gizlilik yöntemidir.

- IKEv2, açık kaynak uygulamaları ile birlikte kullanıldığında, özellikle internet bağlantınız bozulduktan sonra otomatik olarak yeniden bağlanabilme özelliği ile mobil kullanıcılar için hızlı ve güvenli bir protokoldür. Ayrıca, Blackberry cihazlarını destekleyen az sayıdaki VPN protokollerinden biri olduğu için açıkçası sizin için en iyi seçenek budur.

- SSTP, kullanıcılara OpenVPN bağlantısının sağladığı avantajların aynılarını sunmaktadır fakat yalnızca Windows platformlarında. Bu nedenle, diğer VPN protokollerine göre Windows işletim sistemlerine çok daha iyi entegre olduğunu göreceksiniz. Bununla birlikte, bu sınırlama nedeniyle VPN sağlayıcılarından sınırlı bir destek almaktadır ve Microsoft’un, NSA ile iyi ve uzun bir işbirliği geçmişi oldu için, SSTP güvenmediğimiz bir protokoldür.

Kısacası mümkün olan her yerde OpenVPN kullanmalısınız; mobil cihazlar için ise IKEv2 iyi bir seçenektir. Hızlı çözümler için L2TP'nin yeterliliği ispatlanacaktı, ancak OpenVPN’in mobil uygulamalarının kullanılabilirliğinin arttığı göz önüne alındığında, diğer protokoller yerine OpenVPN’i kullanmayı tercih ediyoruz.

Lütfen bu makalenin nasıl geliştirilebileceğine dair yorum bırakın. Geri bildiriminiz bizim için son derece önemli!